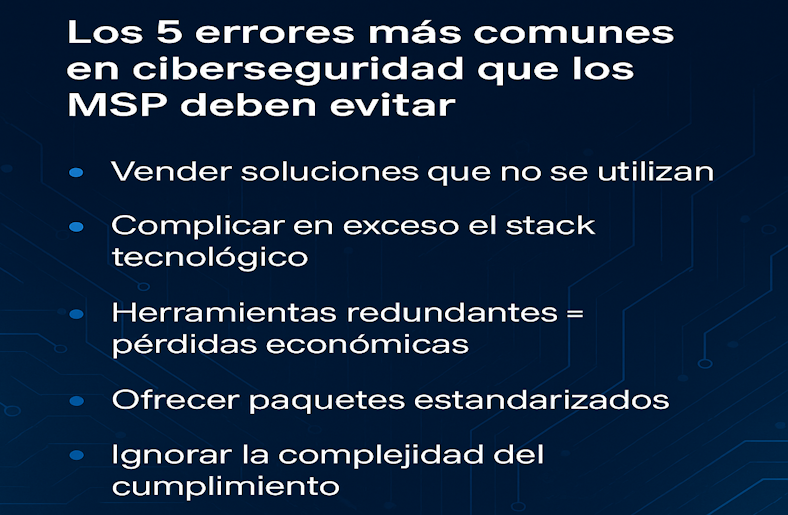

Los 5 errores más comunes en ciberseguridad que los MSP deben evitar

Errores comunes en ciberseguridad: vender soluciones que no se utilizan

Es tentador ofrecer paquetes “todo incluido” para elevar el ticket medio. Pero si los clientes solo usan el 20–30% de las capacidades, el resultado es complejidad sin retorno: más consolas, más alertas y menos claridad sobre el valor. La desconexión entre riesgo real y funciones vendidas también erosiona la confianza y acumula deuda operativa.

Señales de alerta: módulos sin telemetría activa, políticas por defecto nunca ajustadas, endpoints con agentes instalados pero sin playbooks de respuesta, y licencias o suscripciones infrautilizadas.

Tu jugada: mide uso real y cobertura efectiva. Implementa evaluaciones de madurez por cliente, prioriza casos de uso medibles (phishing, ransomware, control de identidades) y alinea upselling a métricas acordadas (MTTD/MTTR, reducción de superficie, cumplimiento). Documenta resultados en reportes ejecutivos trimestrales.

Errores comunes en ciberseguridad: complicar en exceso el stack tecnológico

Más herramientas no equivalen a más seguridad. Un stack fragmentado consume a los analistas, multiplica integraciones frágiles y abre huecos de configuración. El ruido de alertas ahoga lo importante y los incidentes se vuelven más caros por falta de contexto unificado.

Señales de alerta: playbooks que saltan entre 5–7 consolas, reglas duplicadas o contradictorias, flujos manuales para tareas repetitivas y tiempos de incorporación (onboarding) excesivos para nuevos clientes.

Tu jugada: consolida donde tenga sentido. Prioriza plataformas que unifiquen telemetría (endpoint, red, identidad, correo), soporten automatización nativa y reduzcan pivotes de consola. Define una arquitectura de referencia por segmento de cliente (pequeña, mediana, regulada) con catálogos claros de controles “base + opcionales”.

Errores comunes en ciberseguridad: herramientas redundantes que devoran margen

Duplicar capacidades entre proveedores encarece la operación, dificulta la visibilidad y retrasa la respuesta. La redundancia no planificada también complica la rendición de cuentas: ¿qué plataforma era responsable de detectar X o bloquear Y?

Señales de alerta: agentes que compiten por el mismo hook, políticas de firewall y DNS superpuestas, y contratos que cubren funciones idénticas bajo nombres distintos.

Tu jugada: realiza una auditoría de funcionalidades y costos totales (licencia + operación). Elimina duplicidades, centraliza reglas y eventos, y negocia escalas de precio con un portafolio racionalizado. Documenta una matriz “capacidad ↔ herramienta titular” para evitar la deriva con el tiempo.

Errores comunes en ciberseguridad: paquetes estandarizados sin flexibilidad

Los paquetes rígidos simplifican ventas, pero rara vez calzan con los riesgos, presupuestos y obligaciones de cada cliente. La falta de modularidad frena la adopción, limita el valor percibido y dificulta escalar servicios de manera rentable.

Señales de alerta: excepciones constantes a paquetes “bronze/silver/gold”, ampliaciones fuera de catálogo y SOWs llenos de anexos para cubrir requisitos particulares.

Tu jugada: ofrece bloques modulares con SLA, métricas y precios claros (p. ej., “Protección de identidad + MFA”, “Correo seguro + antiphishing”, “Respuesta a incidentes 8×5/24×7”). Define planes de éxito por vertical (finanzas, retail, manufactura) y revisiones trimestrales para ajustar el servicio a riesgos emergentes.

Errores comunes en ciberseguridad: ignorar la complejidad del cumplimiento

Diseñar controles solo para “marcar casillas” genera fricción con usuarios y sistemas. Las políticas excesivamente restrictivas impulsan atajos, mientras que entornos complejos son más difíciles de auditar, sostener y escalar.

Señales de alerta: auditorías reactivas, evidencias dispersas, cambios urgentes para “pasar” una revisión y conflictos recurrentes entre operación y seguridad.

Tu jugada: integra cumplimiento en el ciclo de vida del servicio. Estandariza evidencias, automatiza recolección de logs y reportes, mapea controles a marcos (ISO 27001, PCI DSS, NIST) y alinea políticas con experiencia de usuario (MFA adaptativo, acceso con privilegios mínimos, microsegmentación). Capacita a líderes de negocio para que el cumplimiento sea un habilitador, no un freno.

Errores comunes en ciberseguridad: orquestación de respuesta y gobierno del servicio

Más allá de las herramientas, el factor decisivo es la capacidad de detectar, contener y aprender. Sin playbooks versionados, métricas claras y cadencia de mejora continua, el servicio se estanca y el riesgo crece.

Señales de alerta: MTTR variable sin explicación, dependencia de “héroes” individuales, documentación desactualizada y postmortems que no cambian el runbook.

Tu jugada: institucionaliza la operación: define RACI por tipo de incidente, usa tableros con MTTD/MTTR y tasa de falsos positivos, ejecuta simulacros mensuales y revisiones trimestrales con dirección del cliente. Mide valor con historias de riesgo evitado (blocked attacks, insider misuse) y decisiones habilitadas (onboarding seguro, continuidad).

Errores comunes en ciberseguridad: checklist de acción 30/60/90 para MSP

0–30 días: inventario del stack por cliente, mapa de capacidades y uso, limpieza de redundancias críticas y priorización de casos de uso de alto impacto. Levanta línea base de métricas (incidentes, MTTD/MTTR, cobertura de MFA, backups verificados).

31–60 días: consolidación de telemetría, automatización de tareas repetitivas, diseño de ofertas modulares, y formalización de reportes ejecutivos orientados a riesgo y resultados.

61–90 días: ejercicios de simulación, acuerdos de mejora continua, estrategia de cumplimiento integrada y roadmap de madurez por vertical. Ajusta precios y SLAs con base en valor entregado y eficiencia ganada.

Errores comunes en ciberseguridad: conclusiones para líderes MSP

La respuesta no es vender más herramientas, sino ofrecer seguridad más inteligente: integrada, observable y alineada a objetivos de negocio. Los MSP que trascienden el rol táctico y se convierten en asesores de confianza combinan tres vectores: una arquitectura de referencia clara, operaciones orquestadas con datos y una narrativa de valor que conecte seguridad con resultados (ingresos protegidos, continuidad, cumplimiento). Evitar los errores descritos no solo reduce exposición al riesgo; también mejora la experiencia del cliente, eleva la rentabilidad y fortalece la posición competitiva.

Errores comunes en ciberseguridad: llamado a la acción

¿Quieres auditar tu stack, eliminar redundancias y elevar la eficacia de tus servicios gestionados? Podemos ayudarte a definir una arquitectura de referencia, consolidar telemetría y operar con playbooks medibles. Somos partner Gold de WatchGuard y contamos con experiencia en protección de red y endpoint, autenticación multifactor, Wi-Fi seguro y XDR. Contáctanos para una evaluación sin costo y un plan de mejora 30/60/90 adaptado a tus clientes.